Révision

Exercices

Pour commencer

Faire les exercices des semaines précédentes.

Piratage

Lisez l'article suivant : https://www.letemps.ch/economie/cyber/attention-un-sms-visant-pirater-telephone-sevit-suisse

- Identifiez les parties maliciel (informatique) et ingénierie sociale de l'attaque en nommant les techniques utilisées parmi :

- Virus

- Ver

- Talonnage

- Spyware

- Rootkit

- Ransomware

- Prétexter

- Keylogger

- Hameçonnage (phishing)

- Cheval de Troie

- Canular (hoax)

- Botnet

- Backdoor

- Attaque de point d'eau

- Appâtage

- Adware

- Que pourrait-on faire pour se protéger de ce type d'attaque ?

Solution

- Partie maliciel : l'application malveillante qui est installée sur le téléphone lorsqu'on clique sur le lien

- Ver : application autonome qui se propage

- Backdoor : application qui permet à un attaquant de prendre le contrôle du téléphone

- Spyware : application qui enregistre les actions/données de l'utilisateur

- Ingénierie sociale : le SMS est conçu pour inciter la victime à cliquer sur le lien

- Hameçonnage (phishing) : le SMS est conçu pour ressembler à un message de votre opérateur téléphonique

- Appâtage (baiting) : le SMS vous invite à écouter un message vocal

- Partie maliciel : l'application malveillante qui est installée sur le téléphone lorsqu'on clique sur le lien

- Ne pas cliquer précipitamment sur les liens dans des messages inattendus

- Vérifier l'origine des messages avant de cliquer sur les liens

- Vérifier l'adresse du lien (nom de domaine) avant de cliquer

- Ne pas installer d'applications provenant de sources inconnues

Lisez les articles suivants : https://www.science-et-vie.com/technos-et-futur/recharcher-juice-jacking-piratage-smartphone-ordinateur-lieux-publics-cyberattaque-securite-102489.html et https://www.20min.ch/fr/story/mise-en-garde-du-fbi-pourquoi-il-ne-faut-pas-recharger-son-portable-a-laeroport-103042611

- Identifiez les parties maliciel (informatique) et ingénierie sociale de l'attaque en nommant les techniques utilisées.

- Que pourrait-on faire pour se protéger de ce type d'attaque ?

- L'article fait référence à un cheval de Troie. Est-ce pertinent ? Pourquoi ?

Solution

- Partie maliciel : installation possible de logiciels malveillants sur le téléphone lorsqu'on le branche à une prise USB

- Peut être n'importe quel maliciel : un ver, un backdoor, un spyware, ...

- Ingénierie sociale : les victimes sont incitées à brancher leur téléphone à une prise USB

- Appâtage : pouvoir recharger son téléphone gratuitement

- Attaque de point d'eau : les prises USB sont placées dans des lieux publics où les gens ont besoin de recharger leur téléphone

- Partie maliciel : installation possible de logiciels malveillants sur le téléphone lorsqu'on le branche à une prise USB

- Éviter de brancher son téléphone à une prise USB inconnue

- Utiliser un chargeur secteur

- Utiliser une batterie externe

- Ne jamais accepter de connexion USB sur son téléphone

- Utiliser un câble USB qui ne permet que la charge

- On peut comparer le cheval de Troie la prise USB : c'est un moyen d'introduire un logiciel malveillant dans un système en apparence inoffensif (borne de chargement). Mais on utilise plutôt le terme "cheval de Troie" pour désigner un logiciel malveillant qui se fait passer pour un logiciel légitime, ce qui n'est pas le cas ici.

Hameçonnage

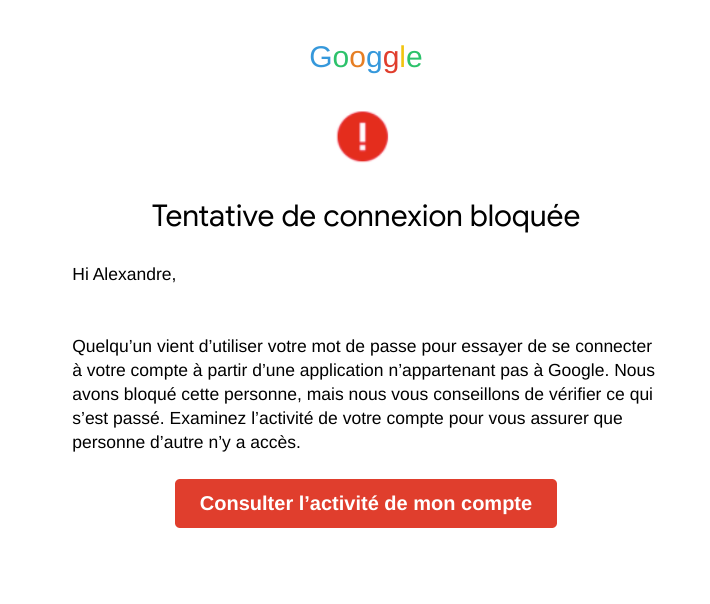

Vous recevez le message suivant par e-mail :

Que pensez-vous de ce message ? Est-ce un vrai message de de Google ? Pourquoi ? Comment le vérifier ?

Solution

Ca semble être un message de phishing. Voici quelques indices :

- Erreur dans le logo de Google

- Action urgente demandée

- Demande de cliquer sur un lien

Pour vérifier, on peut :

- Vérifier l'adresse de l'expéditeur

- Vérifier l'adresse du lien (nom de domaine)

- Aller directement sur le site de Google pour vérifier si le message est vrai

Cryptographie

Pour le chiffre de César, vous pouvez utiliser https://cryptii.com/pipes/caesar-cipher ou https://www.dcode.fr/chiffre-cesar pour créer et vérifier des messages chiffrés.

Pour le chiffre de Vigenère, vous pouvez utiliser https://cryptii.com/pipes/vigenere-cipher ou https://www.dcode.fr/chiffre-vigenere pour créer et vérifier des messages chiffrés.

Ai-je compris ?

Je suis capable de :

(liste non exhaustive)